ゼロトラストとは?VPNとの違いやメリット・デメリットをわかりやすく解説

【この記事にはPRを含む場合があります】

ゼロトラストを一言で言うと… 「社内・社外を区別せず、すべてのアクセスを疑って毎回チェックする」というセキュリティの新しい考え方です。

現代の働き方は大きく変わり、オフィス外からのアクセスが当たり前になりました。クラウドサービスの利用が拡大し、従業員は場所を選ばずに業務システムにアクセスします。しかし、同時にサイバー攻撃は年々高度化・巧妙化しており、フィッシング攻撃だけでも全侵害の約70%を占めるほどです。

これまでのセキュリティ対策では、「社内ネットワークに入ったら安全」という前提がありました。しかし、攻撃者が簡単にクレデンシャル(認証情報)を盗み出し、信頼されている従業員になりすませる現代において、この前提は通用しません。ネットワークの境界線が曖昧になった今、従来の「境界を守る」考え方では立ち行かず、新たなセキュリティ戦略が求められています。

リモートワークを安全に進めるためにVPNを使っている企業も多いでしょう。しかし、VPN接続のキャパシティ不足や、設定の煩雑さに悩む声も聞かれます。

本記事では、次世代のセキュリティモデルとして世界的に注目されている「ゼロトラスト(Zero Trust)」について、その基本概念から、従来の対策との具体的な違い、メリット・デメリット、そして導入方法まで、分かりやすくお伝えします。この記事を通じて、現代のネットワーク環境におけるセキュリティの本質を理解し、組織のデジタル資産をどう守っていくか、その具体的な道筋が見えてくるはずです。

ゼロトラスト(Zero Trust)とは?セキュリティの基本原則とアーキテクチャ

誰も信じない。「ゼロトラスト」の基本的な考え方

ゼロトラストとは、特定の製品やサービスではなく、セキュリティを設計・実装するための戦略的なアプローチを指します。その名前が示す通り、「何も信頼しない」という考え方に基づいています。

このモデルでは、あなたの環境内のすべてがリスクにさらされていると想定します。従来のセキュリティモデルが「境界内は信頼する」という前提で成り立っていたのに対し、ゼロトラストモデルでは、リクエストがどこから発信されたか、どのようなリソースにアクセスしようとしているかに関わらず、「決して信頼せず、常に検証する」という原則に従います。

つまり、社内ネットワークの内部にいようと、外部にいようと、ユーザー、デバイス、アプリケーション、接続といったすべてのアクターは、アクセスを試みるたびに厳しく検証され、継続的にチェックされます。

この考え方は、モバイルワーカーの増加やクラウドサービスの普及など、現代の複雑な環境に適応するように設計されています。

ゼロトラストを支える3つの原則

ゼロトラストの核心には、NIST(米国国立標準技術研究所)やMicrosoftなどの組織によって提唱されている、以下の3つの主要な設計原則があります。

1. 明示的に検証する(Verify Explicitly)

アクセスを試みるものがネットワーク内部からのものだという理由だけで、それが正当だと判断してはいけません。アクセスを許可するかどうかを決定するために、利用可能なすべてのデータポイントに基づいて、常に認証と認可を行う必要があります。

単にユーザーアカウントがファイルにアクセス権を持っているかどうかだけでなく、以下の要因を含めて検証します。

- 誰がアクセスしているか(ID)

ユーザー認証情報や多要素認証(MFA)ステータス。 - どのデバイスが使われているか(端末のセキュリティポスチャ)

デバイスが最新のセキュリティパッチで更新されているか、異常な挙動がないか。 - 場所、時間、およびその他のコンテキスト要因。

2. 最小特権アクセスを使用する(Use Least Privilege Access)

ユーザーやシステムに対して、必要な作業を行うための最低限の権限のみを与えるべきだという原則です。これを「Just-In-Time(必要な時にだけ)」および「Just-Enough-Access(必要な分だけ)」(JIT/JEA)と呼びます。

これにより、機密データへのユーザーの露出を最小限に抑え、仮にアカウントが侵害されたとしても、攻撃による影響範囲(Blast Radius)を限定することができます。

3. 侵害を前提とする(Assume Breach)

常に侵害が発生する可能性、あるいはすでに発生している可能性を想定して対策を構築します。

この原則に基づき、リソース間のアクセスを制限し、エンドツーエンドの暗号化を検証します。また、脅威の検出と防御を強化するために、可視化と分析を継続的に行います。これにより、万が一侵害が起こっても、それを迅速に検出し、保護できる体制を整えます。

VPNはもう限界?ゼロトラストと従来の境界型セキュリティの決定的な違い

従来の「お城と堀」モデルの限界

従来のネットワークセキュリティは「境界型防御」(またはキャッスル・アンド・モート、お城と堀)と呼ばれる考え方に基づいています。

このモデルでは、ネットワークの外部にファイアウォールなどの「堀」を築き、外部からの不正アクセスを防ぐことに主眼が置かれていました。ひとたび内部(社内LAN)に入ってしまえば、そこは「信頼できる領域」と見なされるため、内部でのセキュリティチェックは比較的弱くなりがちでした。

しかし、このモデルは以下のような現代の課題に直面し、限界を露呈しています。

- 内部侵入時の危険性

攻撃者が何らかの方法(フィッシングなど)で内部のユーザー認証情報を盗み出し、ネットワークに侵入した場合、信頼されている内部に入られた時点で「ゲームオーバー」となり得ます。攻撃者は内部で自由に移動し、他のシステムを容易に侵害するラテラルムーブメント(横方向への移動)が可能になります。 - 境界線の崩壊

クラウドサービス(SaaS)の利用拡大やリモートワークの常態化により、企業のデータやアプリケーションが従来の「境界内」から「クラウド」や「社外」へと分散しました。物理的な境界線が消滅したため、どこを守るべきか定義することが困難になっています。

VPNでは対応できない現代の課題

リモートワークの増加に伴い、多くの企業が外部から社内リソースにアクセスするためにVPN(Virtual Private Network)を導入しました。しかし、VPNはゼロトラストの原則、特に「最小特権アクセス」と相性が悪いという大きな問題があります。

VPNにログインするということは、そのユーザーに接続されたネットワーク全体へのアクセス権を与えてしまうことになります。もしそのユーザーの端末がマルウェアに感染していた場合、そのVPN接続を通じて、攻撃者が社内ネットワーク全体への足がかりを得てしまうリスクがあります。

また、YouTubeで共有されている経験談にもあるように、新型コロナウイルスの影響で従業員の99%が在宅勤務に移行したある企業では、VPN装置のキャパシティが逼迫し、接続できず仕事ができないという問題が発生しました。VPNはオンプレミス(自社内設置)であることが多く、急激なユーザー増に対してキャパシティを柔軟に増やすことが難しいため、利便性の低下を招くことが課題でした。

ゼロトラストでは、VPNのようにネットワーク全体へのアクセスを許可するのではなく、ID認識型プロキシ(IAP)やZTNA(Zero Trust Network Access)といった技術を用い、業務アプリケーションや重要データといった「何を」守るのかに焦点を当てます。これにより、従業員はVPNを介さずに、必要なアプリケーションにだけインターネット経由でアクセスできるようになり、在宅ワークの利便性が向上します。

| 項目 | 従来のVPN (境界型) | ゼロトラスト |

|---|---|---|

| 基本的な考え方 | 社内に入れば安全(性善説) | 何も信頼しない(性悪説) |

| テレワーク | 接続が増えると遅くなる | クラウド経由で快適 |

| セキュリティ | 一度入られると被害拡大 | 常に検証するため被害最小 |

| 導入のハードル | 機器設置が必要 | クラウド契約で開始可能 |

ゼロトラスト導入のメリット・デメリット:セキュリティ強化と組織的な課題

セキュリティと利便性を両立するメリット

ゼロトラストは、単にセキュリティを強化するだけでなく、現代の働き方に適した多くのメリットをもたらします。

- セキュリティの抜本的な強化(誰にも信頼を与えない)

ゼロトラストは、内部/外部に関わらず常に認証を要求します。これにより、従来の境界型防御の弱点であった「内部侵入後の野放し状態」を防ぎます。攻撃者が社内に入り込んだとしても、次の行動を起こすためにIAPなどによる認証が必要となるため、攻撃されるリスクを大幅に下げることが可能です。 - 攻撃対象領域の最小化

最小特権の原則と、ネットワークを小さなセキュリティ境界に分割するマイクロセグメンテーションを適用することで、組織全体の攻撃対象領域(Attack Surface)を減らします。 - 横移動(ラテラルムーブメント)の防止

万が一、特定のデバイスやユーザーが侵害されたとしても、アクセスがセグメント化され、継続的に再確立されるため、攻撃者はネットワーク内の他のマイクロセグメントへ移動することができません。この「侵害を前提とする」考え方により、被害を限定的に食い止め、復旧コストを下げられるという大きな利点があります。 - リモートワークの強化と利便性の向上

ゼロトラストは、場所を問わずセキュアな接続を可能にするため、リモートワークやハイブリッドワークを強力に推進します。VPNのキャパシティ問題に悩まされることなく、資格さえあれば外部からでも社内サーバーにスムーズにアクセスできるようになります。 - 認証情報の盗難・フィッシング攻撃への耐性

多要素認証(MFA)がコアな価値観として組み込まれているため、パスワードが盗まれただけではアクセスができません。ハードウェアベースのセキュリティトークン(物理的なセキュリティキー)の利用も推奨されており、セキュリティレベルが向上します。

導入における組織的・技術的な課題

ゼロトラストは強力なアプローチですが、導入にはいくつかの課題も伴います。

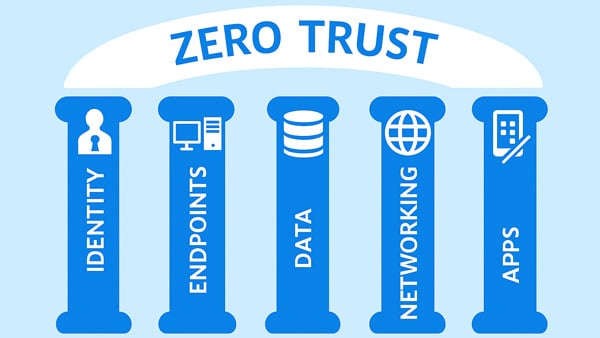

- 単一製品ではない複雑性

ゼロトラストは単なる製品導入ではなく、セキュリティを設計・実装するための統合されたセキュリティ哲学です。このため、何をどこまでやれば「正しくできている」のか判断が難しくなりがちです。複数の技術要素(アイデンティティ、エンドポイント、データ、ネットワークなど)のすべての柱(Pillars)にわたって適用する必要があり、全体像を把握するのが困難です。 - 組織間のサイロ化の解消

ゼロトラストを成功させるには、ITスタック全体で可視性と保護を向上させるために、情報技術チーム間のサイロ化を解消する必要があります。セキュリティ部門だけでなく、データ部門や開発部門、経営層を含むすべてのステークホルダーが会話し、協力し合う「チームスポーツ」であることが重要です。 - 既存システムとの連携と導入コスト

既存のレガシーなインフラストラクチャや古くなった製品が残っている場合、それらをゼロトラストの原則に適合させるのは複雑で、手間やコストがかかる場合があります。特に、ポリシー決定ポイント(PDP)とポリシー強制ポイント(PEP)が異なるベンダーの製品である場合、両者がリアルタイムでシームレスに連携することが極めて重要です。そのため、多くの組織は、決定と強制の両方をネイティブに連携できる単一ベンダーのプラットフォームを好む傾向があります。

【移行は急務】ゼロトラストは必須か?現代のサイバーセキュリティ環境と導入の必要性

なぜ今、ゼロトラストへの移行が急務なのか

ゼロトラストは、現代のデジタル環境において絶対に必要なセキュリティ戦略となりつつあります。

クラウドサービスの活用、パンデミックをきっかけとしたハイブリッドワークの定着化、そして高度化し続けるサイバー攻撃の脅威は、もはや従来の境界型防御モデルが有効に機能しないことを示しています。

特に、多くの企業が機密データやアプリケーションをクラウド上に展開している状況では、会社の内外を問わずセキュリティポリシーとアクセス制御を統合し、柔軟で強靭なITインフラ環境を築くことが、事業継続性(BCP)とセキュリティの両面から求められています。

また、米国の行政命令(Executive Order 14028)によって連邦政府機関に対してゼロトラスト戦略の推進が指示されるなど、世界的にゼロトラストの標準化が進んでいます。これは特定の業界や企業規模に限らず、デジタル資産を持つすべての組織にとって、必須の考え方となりつつあります。

組織の成熟度に応じたゼロトラストへの取り組み

ゼロトラストの導入は一度に完了するものではなく、継続的に改善していく「ジャーニー(旅路)」です。組織は、成熟度モデルを使って、自社がどの段階にいるかを把握し、改善すべき領域を見つけることができます。

Microsoftが提供するガイダンスによると、成熟度には以下の段階があります。

| 成熟度の段階 | 特徴と焦点 |

|---|---|

| 開始段階(Getting Started) | パスワードリスクの低減(強力な認証)、シングルサインオン(SSO)によるアクセス簡素化、環境の可視化の確保に焦点を当てる。 |

| 発展段階(Advanced) | リアルタイム分析を利用してよりスマートなアクセス決定を行い、複数の柱を横断して高度な脅威を検知し、脆弱性の発見と修正にプロアクティブに取り組む。 |

| 最適化段階(Optimal) | 動的にポリシーを強制し、脅威検出を自動化し、ユーザー体験を向上させつつ、最もセキュアな環境を提供する。 |

組織は、アイデンティティ(ID)のセキュリティは最適化段階にあるが、データのセキュリティはまだ開始段階にあるなど、柱ごとに異なるレベルにある場合があります。ゼロトラストとは、個々の技術を導入して完了するのではなく、継続的に改善点を探し続けるプロセスなのです。

ゼロトラストを導入するには?5つの「柱」とZTNA/IAPの活用ステップ

セキュリティ対策の「柱」と主要コンポーネント

ゼロトラスト戦略をITスタック全体に適用するためには、主要な技術領域である「柱(Pillars)」ごとにセキュリティプラクティスを適用する必要があります。主な柱とその対応技術は以下の通りです。

| 柱(Pillar) | 概要 | 重要な技術的要素 |

|---|---|---|

| アイデンティティ (Identity) | ユーザー、サービス、デバイスのIDを管理。アクセス決定の基礎となる。 | 多要素認証(MFA)、SSO、IDaaS (Azure AD / Entra ID, Okta)。 |

| エンドポイント (Endpoints) | PC、スマートフォン、IoTデバイスなど、ネットワークに接続するすべての端末。 | MDM (Microsoft Intune)、EDR、マルウェア対策、セキュリティチップ(ROT)によるデバイスの完全性チェック。 |

| データ (Data) | 機密データそのものを保護し、最小特権の原則を適用する。 | 暗号化、データアクセス制御ポリシー、MIP (Microsoft Information Protection) ラベリング。 |

| ネットワーク (Networking) | マイクロセグメンテーションによるネットワーク分離、トラフィックの暗号化。 | マイクロセグメンテーション、ZTNA、ファイアウォール、SDPゲートウェイ (Zscaler)。 |

| アプリケーション (Apps) | 業務アプリケーションへのアクセス制御。 | IAP (Identity Aware Proxy)、認可管理、コンテキストベース認証。 |

これらの柱を横断してアクセスを管理するために、ゼロトラストアーキテクチャ(ZTA)は「ポリシー決定ポイント(PDP)」と「ポリシー強制ポイント(PEP)」という2つの重要なコンポーネントを中心に構築されます。

- PEP(強制ポイント)

ゲートキーパーの役割を果たし、リソース(データ、アプリケーション)の可能な限り近くに配置され、PDPの指示に従ってアクセスを許可またはブロックします。例として、次世代ファイアウォールやZTNAゲートウェイ、マイクロセグメンテーションソリューションなどがあります。 - PDP(決定ポイント)

システムの「脳」であり、アイデンティティ情報、デバイスの状態、脅威インテリジェンスなどのリアルタイムの文脈的シグナルを統合し、アクセスを許可すべきかどうかを動的に決定します。

VPNに代わるアクセス制御技術:IAP/ZTNA、Cloudflareの役割

従来のVPN接続のボトルネックとセキュリティリスクを回避するために、ID認識型プロキシ(IAP)やZTNA(Zero Trust Network Access)がゼロトラスト環境で重要な役割を果たします。

ZTNAはゼロトラストセキュリティを実現する主要なテクノロジーであり、デバイスとリソース間に1対1の暗号化された接続を設定することで、インフラストラクチャのほとんどを外部から見えないように隠します。

IAPは、このZTNAをクラウドサービスとして提供する形態の一つです。

- IAPの利便性

在宅ワーカーはインターネット上のIAPにアクセスして認証を受け、IAPが社内ネットワーク内のコネクターを経由して業務アプリに接続を中継します。従来のVPNがオンプレミスでキャパシティ調整が難しかったのに対し、IAPはクラウドサービス(Google Cloud Identity-Aware Proxyなど)であるため、ユーザー数の急増にも柔軟に対応できるというメリットがあります。 - 具体的な製品例

ID/アクセス管理(IAM)の例として、Microsoft Azure Active Directory(Entra ID)や、Okta、Googleのクラウドアイデンティティなどが挙げられます。IAP/ZTNAの例としては、Zscaler Private Access(ZPA)や、Akamai Enterprise Application Accessなどがあります。 - Cloudflareの提供するもの

Cloudflare Oneのように、ネットワークサービスとゼロトラストアクセスを統合したSASE(Secure Access Service Edge)プラットフォームも、ゼロトラスト導入をシンプルにする一つの選択肢です。Cloudflareは、VPNの代替やクラウド/マルチクラウド環境へのアクセス制御など、幅広いゼロトラストのユースケースに対応しています。

仮に破られた時の備え:ログ分析と継続的な改善

「侵害を前提とする」ゼロトラストの原則を現実のものとするためには、常時監視と高度なログ分析が不可欠です。

PDPがリアルタイムなアクセス決定を行うためにも、ユーザーの振る舞いやデバイスの状態、ネットワークの異常な通信などのシグナルを収集し、分析する必要があります。

すべてのログを分析するために、SIEM(Security Information and Event Management)やXDR(Extended Detection and Response)といったシステムを利用して、システムログを一元管理します。

分析すべきログは、セキュリティ機器や業務アプリケーションのログだけにとどまらず、DNSサーバーのクエリログ、クライアント端末のセキュリティログ、プロキシログ、スイッチやルーターなどのネットワーク機器のログといった、ありとあらゆるログを対象とすることが望ましいとされています。

ログの量が膨大になるという課題に対しては、Googleの「Chronicle Security Analytics Platform」のように、従業員単位で課金され、容量無制限でログを保存できるサービスも登場しており、容量的な問題を解決しつつあります。

また、自社で管理していないSaaSサービスのログを取り込むためには、CASB(Cloud Access Security Broker)を利用し、SaaSが公開しているAPIからデータを収集・監視することで、利用できるウェブサイトやSaaSを限定したり、アップロードするデータ内容を監視したりすることが可能になります。

ゼロトラストは、一度対策を講じて終わりではなく、技術と知識をアップデートし続け、体制やポリシーを継続的に改善していくことで、セキュリティを最適化していくモデルです。

デジタル資産を守るために、今すぐ取り組むべき次の一歩

現代社会において、企業だけでなく、個人が所有するPCやスマートフォンも含め、私たちのデジタル資産は常にサイバー攻撃の脅威にさらされています。日本は世界の中でも、セキュリティに対する意識や対策の実行度が低い傾向があると言われています。

セキュリティ対策は、売上に直接的な「利益」を生む分野ではないかもしれません。しかし、ひとたびハッキングや情報漏洩といったインシデントが発生した場合、その損失は計り知れません。平均的なデータ侵害のコストは300万ドル(約4億5千万円)を超えるとされており、企業の信用失墜や事業停止といった深刻な事態につながりかねません。

もはや、従来の「境界型防御」は現代のハイブリッド環境には適合せず、ゼロトラストモデルへの移行は必須の取り組みと言えるでしょう。

この移行は、全社的な戦略であり、一朝一夕に実現するものではありません。まずは、最小特権アクセスの原則を適用したり、すべてのユーザーに対して多要素認証(MFA)を導入したりするなど、取り組みやすいところから着手することが重要です。

そして、自社のITインフラの現状を評価し、どのセキュリティの柱(ID、端末、データ、ネットワークなど)において、どれほどの成熟度にあるのかを把握してください。そして、セキュリティとITのチームが連携し、継続的な改善計画を立てることが、次の一歩となります。

技術は日々進化し、攻撃手法も常に変化しています。一度対策をすれば安心という時代は終わりました。ゼロトラストは、「常に検証し、継続的に改善する」という姿勢そのものです。今日の学びを活かし、あなたの組織や個人のセキュリティポスチャを向上させるための行動を、今すぐ始めていきましょう。

みんなのらくらくマガジン 編集長 / 悟知(Satoshi)

SEOとAIの専門家。ガジェット/ゲーム/都市伝説好き。元バンドマン(作詞作曲)。SEO会社やEC運用の経験を活かし、「らくらく」をテーマに執筆。社内AI運用管理も担当。